これは 360-FAAR Firewall Analysis Audit Repair という名前の Linux アプリで、最新リリースは 360AnalyticsLtd-0.6.3.zip としてダウンロードできます。 ワークステーション用の無料ホスティング プロバイダー OnWorks でオンラインで実行できます。

360-FAAR Firewall Analysis Audit RepairwithOnWorksという名前のこのアプリを無料でダウンロードしてオンラインで実行します。

このアプリを実行するには、次の手順に従ってください。

-1。このアプリケーションをPCにダウンロードしました。

--2。ファイルマネージャーhttps://www.onworks.net/myfiles.php?username=XXXXXに必要なユーザー名を入力します。

-3。このアプリケーションをそのようなファイルマネージャにアップロードします。

-4。このWebサイトからOnWorksLinuxオンラインまたはWindowsオンラインエミュレーターまたはMACOSオンラインエミュレーターを起動します。

-5。起動したばかりのOnWorksLinux OSから、必要なユーザー名でファイルマネージャーhttps://www.onworks.net/myfiles.php?username=XXXXXにアクセスします。

-6。アプリケーションをダウンロードし、インストールして実行します。

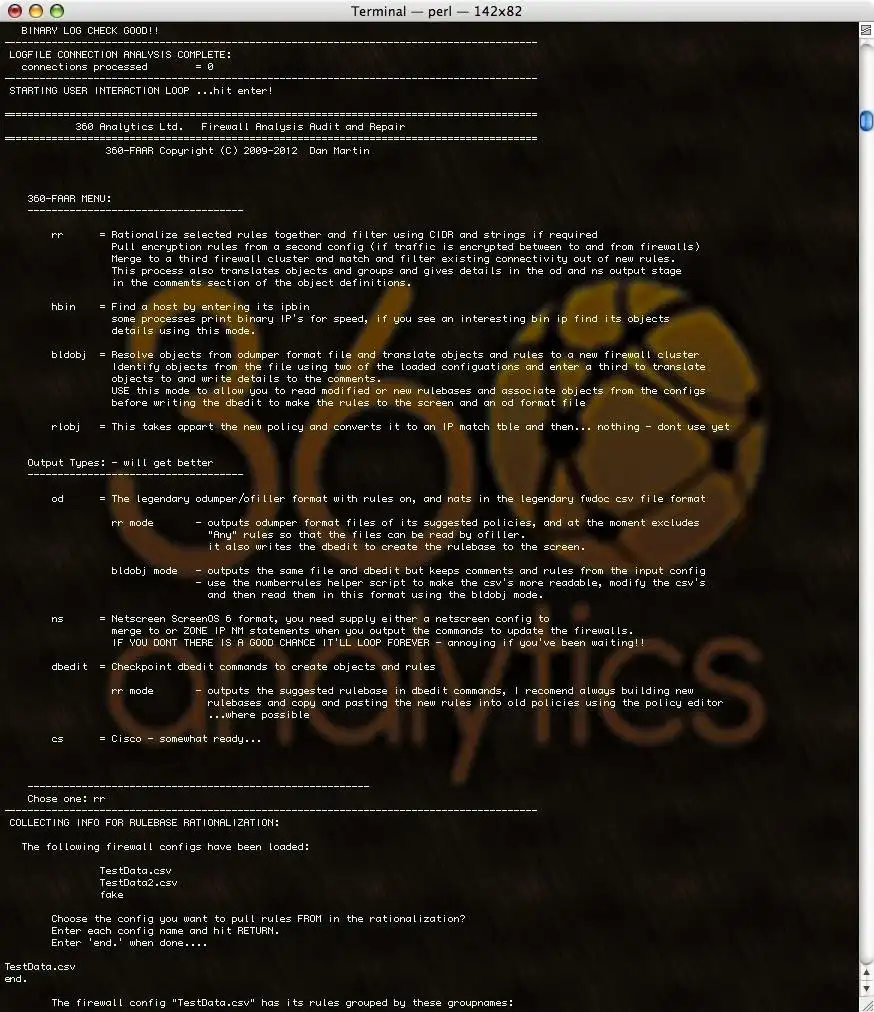

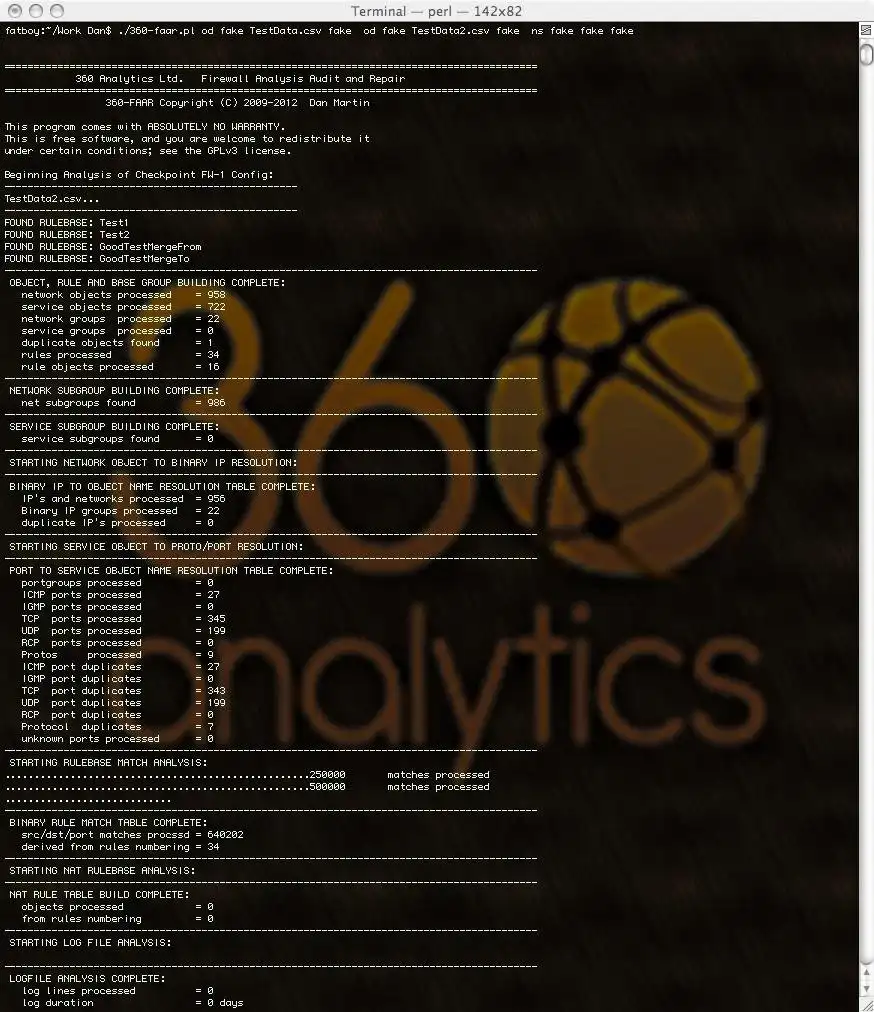

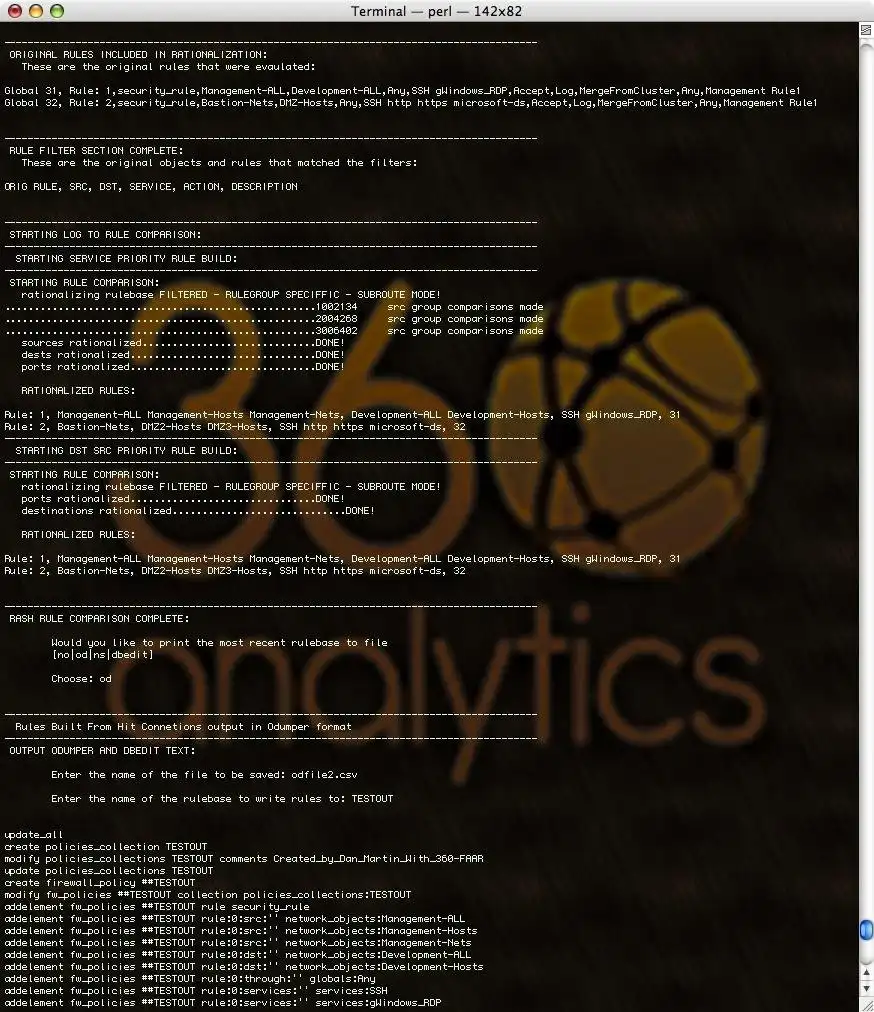

スクリーンショットは

Ad

360-FAARファイアウォール分析監査修復

DESCRIPTION

360-FAAR(Firewall Analysis Audit and Repair)は、オフラインのコマンドラインであるファイアウォールポリシー操作ツールであり、Checkpoint dbedit、Cisco ASA、またはScreenOSコマンドで、新しいポリシーのファイアウォールコマンドをフィルタリング、比較、マージ、変換、および出力します。そのXNUMXつのファイル!ポリシーとログを読む:

チェックポイントFW1(odumper.csv / logexport形式)、

Netscreen ScreenOS(get config / syslog形式)、

Cisco ASA(show run / syslog format)、

360-FAARはファイアウォールポリシーを比較し、CIDRとテキストフィルターを使用してルールベース/ポリシーをターゲットセクションに分割し、さらに分析するために接続を識別します。

360-FAARは、関連付けをログに記録するポリシー、オブジェクトの変換、ルールベースの並べ替えと簡略化、ルールの移動、および重複一致を自動的にサポートします。 ルールを必要な場所に移動できるようにします。

'res'および'name'オプションを使用して、単一の'any'ルールおよびログファイルを使用して、新しいルールベースを最初から構築します。

ドロップログエントリを分析するには、DROPSモードに切り替えます。

特徴

- シンプルなPerlで書かれています-標準モジュールのみが必要です-XNUMXつのファイルです

- .

- 単一の「any」ルールとログファイルを使用して、新しいルールベースを最初から構築します。

- 新しい「名前」解決モードで逆名前ルックアップ(DNSオプションのwhois)を使用して名前を解決します

- 名前に一致するディレクトリとオプションの正規表現を指定して、多くのログファイルを読み取ります。

- 処理をDROPSモードに切り替え、さらに分析するためにドロップログエントリを処理します。

- 前処理されたログをJSONで出力し、後で読み取り、同じ構成でさらに多くのログを処理します。

- 使いやすいメニュー方式のテキストインターフェイス

- 何万ものルール、オブジェクト、グループを操作できます

- 無限に深いグループを処理します

- 循環グループとネストされた循環グループを処理します

- ポリシールールベースの内外でCIDRフィルタリング接続が可能です。

- ルールベースをマージできます。

- ルールベースとポリシーの既存の接続を識別します

- ログファイルが提供されている場合は、自動的にクリーンアップを実行します。

- テキストまたはIPタグを介してDR接続を維持します

- ポリシーの移動中に暗号化ルールを追加して、「マージ先」ポリシーがインストールされるファイアウォールに到達するまでに暗号化されるトラフィックの「マージ元」ルールを削除できます。複雑に聞こえますが、実際にはそうではありません。適切なikeおよびespルールを手動で追加する必要があります

- 独自のオブジェクトとルール定義に対して整合性チェックを実行します

- 実行が簡単:

- ./360-faar.pl od = | ns = | cs = configfile [、logfile [、natsfile]]

- od =オブジェクトダンパー形式の構成、logexportedログ、fwdoc形式のnatルールcsv

- ns = screenos6 format config-natsはポリシーに含まれ、syslog形式のログ、fwdoc形式のnatsは使用できますが

- cs = cisco ASAフォーマット設定、cisco asa syslogファイル、fwdocフォーマットnatルール

- 出力タイプ:

- od = odumper / ofiller形式の構成をファイルに出力し、ルールベース作成用のdbeditを画面に出力します

- ns = netscreen screenos6オブジェクトとポリシーを出力します(netscreen構成またはゾーン情報が必要です)

- cs = cisco asa 形式の設定

- デフォルトでは、360-FAARはメモリと同じ数の構成を処理できます

- 「fake」という名前の空のファイルを作成し、これをfwdoc形式のnatsを使用し、ログファイルを使用しない構成のファイル名として使用します。

- fw1 logexportedログのログファイルヘッダーは自動的に検出されるため、多数のファイルをまとめて分類できます

- インラインSyslog/ファイルヘッダー(おそらくcatから)は自動的に認識され、適切に処理されます。

- さらなる処理と手動編集:

- odumper / ofiller形式のファイルを出力し、numberrulesヘルパースクリプトを使用して読みやすくします(名前のスペースに注意してください)。

- ロードされたXNUMXつの構成からのオブジェクトまたはグループ定義のいずれかを使用して、OpenofficeまたはExcellでこれらのcsvを編集します。

- 次に、このファイルをテンプレートとして使用し、「bldobjs」モードを使用してさまざまなファイアウォールに変換できます。

- ヘルパースクリプトを使用して、名前をさらに解決し、ファイアウォールオブジェクトを名前に変換します

Audience

電気通信業界、システム管理者、監査人、セキュリティプロフェッショナル、セキュリティ

ユーザーインターフェース

コンソール/ターミナル、コマンドライン

プログラミング言語

パール

データベース環境

プロジェクトはリレーショナルオブジェクトマッパーです

これは、https://sourceforge.net/projects/faar/からも取得できるアプリケーションです。 無料のオペレーティングシステムのXNUMXつから最も簡単な方法でオンラインで実行するために、OnWorksでホストされています。