Este é o aplicativo Linux denominado bWAPP, cuja versão mais recente pode ser baixada como bWAPP_latest.zip. Ele pode ser executado online no provedor de hospedagem gratuita OnWorks para estações de trabalho.

Baixe e execute online este aplicativo chamado bWAPP com OnWorks gratuitamente.

Siga estas instruções para executar este aplicativo:

- 1. Baixe este aplicativo em seu PC.

- 2. Entre em nosso gerenciador de arquivos https://www.onworks.net/myfiles.php?username=XXXXX com o nome de usuário que você deseja.

- 3. Carregue este aplicativo em tal gerenciador de arquivos.

- 4. Inicie o emulador OnWorks Linux online ou Windows online ou emulador MACOS online a partir deste site.

- 5. No sistema operacional OnWorks Linux que você acabou de iniciar, acesse nosso gerenciador de arquivos https://www.onworks.net/myfiles.php?username=XXXXX com o nome de usuário que deseja.

- 6. Baixe o aplicativo, instale-o e execute-o.

SCREENSHOTS

Ad

bWAPP

DESCRIÇÃO

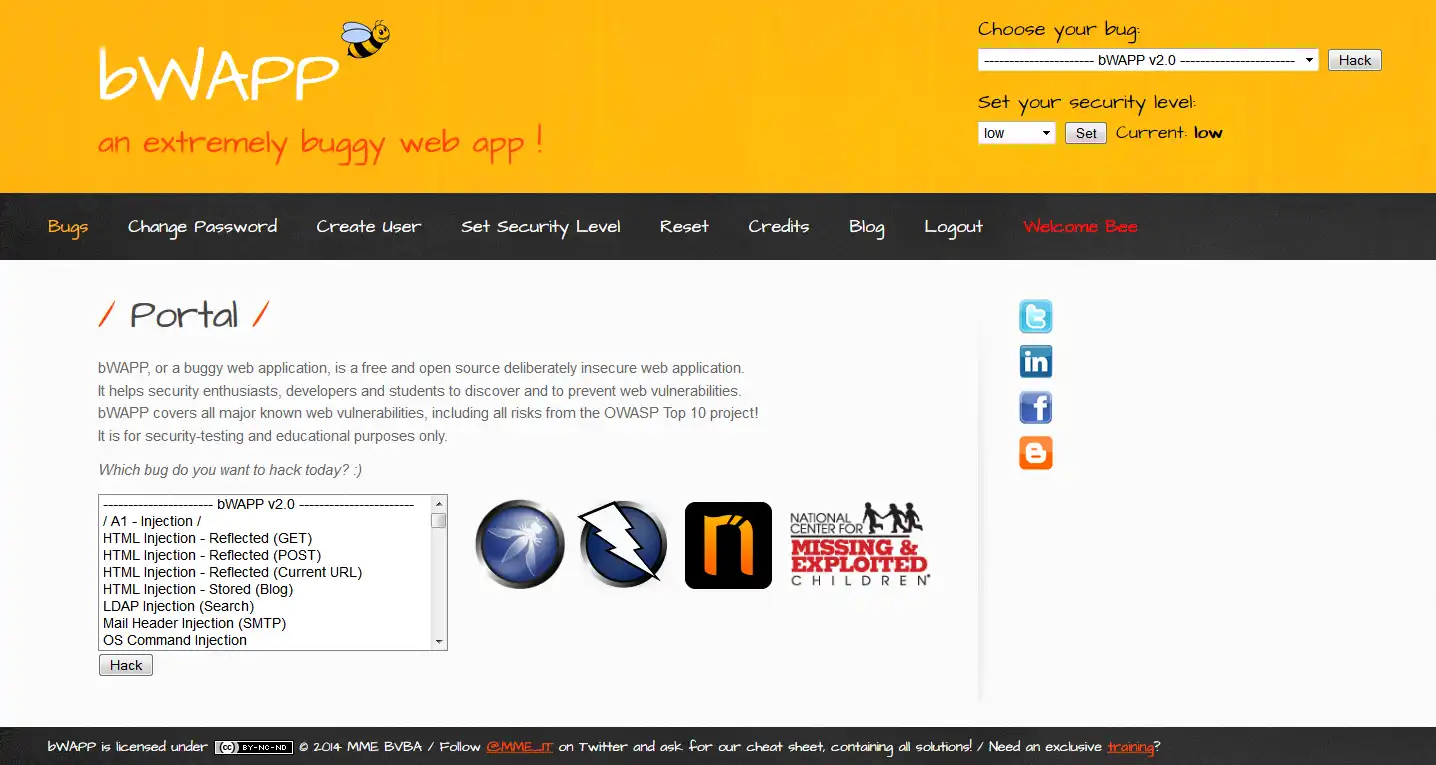

O bWAPP, ou um aplicativo da web com erros, é um aplicativo da web gratuito e de código aberto deliberadamente inseguro.O bWAPP ajuda entusiastas de segurança, desenvolvedores e alunos a descobrir e prevenir vulnerabilidades na web. O bWAPP prepara um para realizar testes de penetração bem-sucedidos e projetos de hacking ético. O que torna o bWAPP tão único? Bem, ele tem mais de 100 bugs da web! Ele cobre todas as principais vulnerabilidades conhecidas da web, incluindo todos os riscos do projeto OWASP Top 10. O foco não está apenas em um problema específico ... o bWAPP está cobrindo uma ampla gama de vulnerabilidades!

O bWAPP é um aplicativo PHP que usa um banco de dados MySQL. Ele pode ser hospedado em Linux / Windows com Apache / IIS e MySQL. É compatível com WAMP ou XAMPP. Outra possibilidade é baixar o bee-box, uma VM customizada pré-instalada com bWAPP.

Este projeto faz parte do projeto ITSEC GAMES. Você pode encontrar mais sobre os projetos ITSEC GAMES e bWAPP em nosso blog.

Apenas para teste de segurança e fins educacionais!

Saúde

Malik Meselem

Funcionalidades

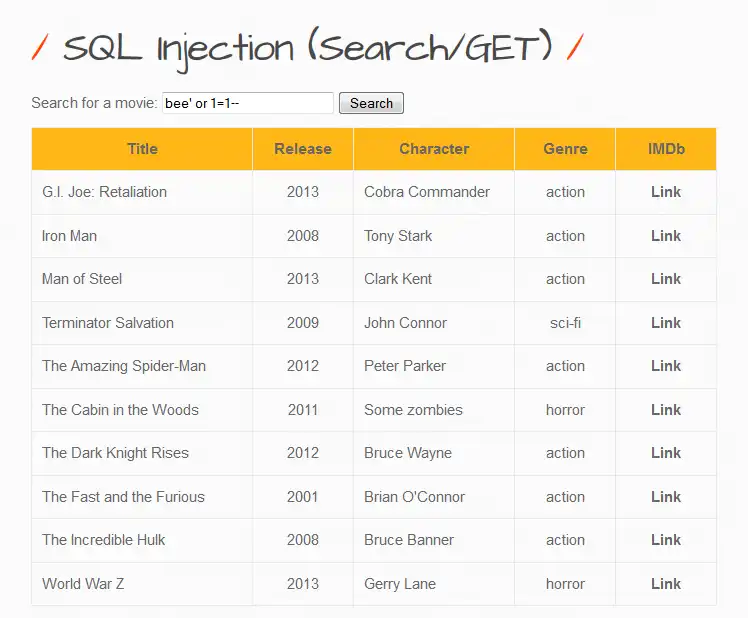

- Injeções de SQL, HTML, iFrame, SSI, OS Command, PHP, XML, XPath, LDAP e SMTP

- Injeção cega de SQL e injeção cega de comando de sistema operacional

- Injeções de Blind SQL baseadas em booleanas e baseadas em tempo

- Drupageddon e Drupalgeddon2 (CVE-2018-7600)

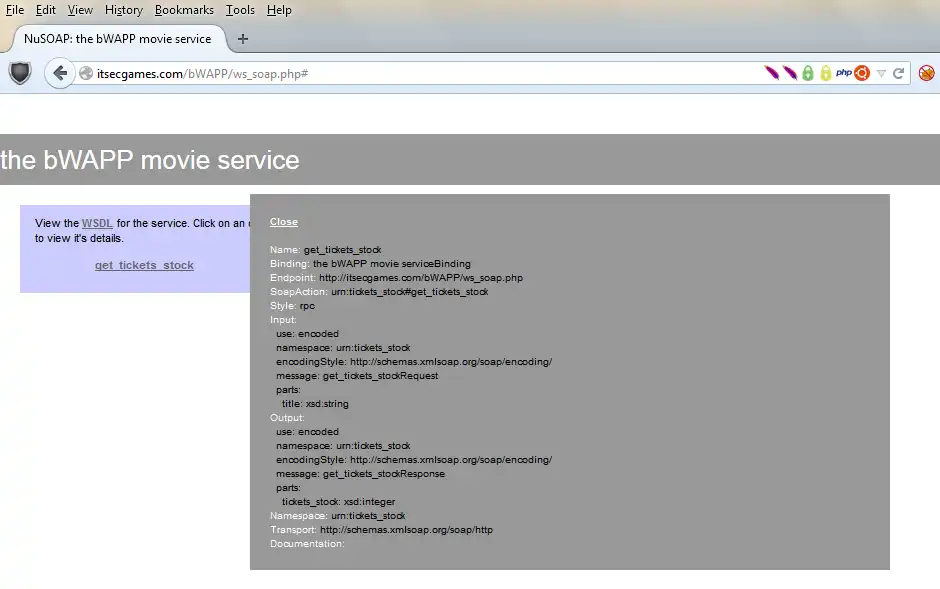

- Problemas de AJAX e serviços da Web (JSON / XML / SOAP)

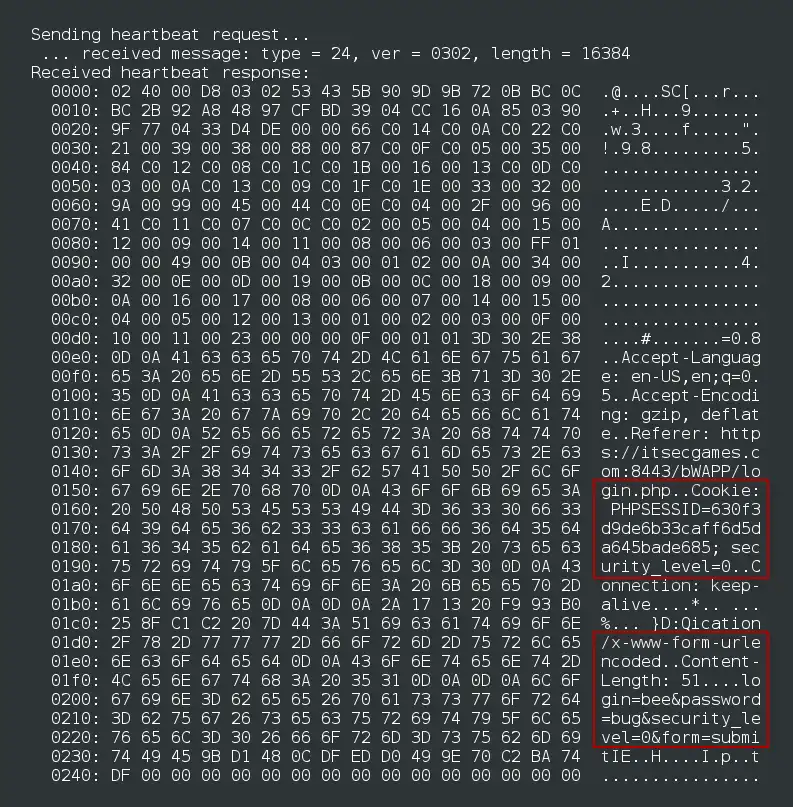

- Vulnerabilidade Heartbleed (OpenSSL) + script de detecção incluído

- Vulnerabilidade de Shellshock (CGI)

- Cross-Site Scripting (XSS) e Cross-Site Tracing (XST)

- phpMyAdmin BBCode Tag XSS

- Falsificação de solicitação entre sites (CSRF)

- Divulgação de informações: favicons, informações de versão, cabeçalhos personalizados, ...

- Uploads irrestritos de arquivos e arquivos backdoor

- Arquivos antigos, de backup e não referenciados

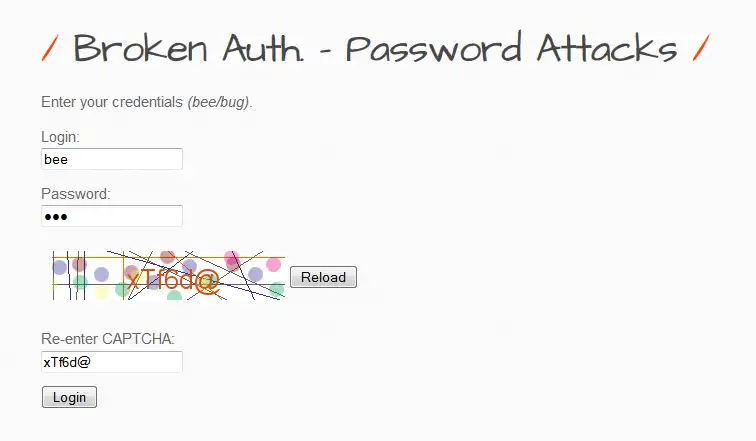

- Problemas de autenticação, autorização e gerenciamento de sessão

- Ataques de senha e CAPTCHA

- Configurações inseguras de DistCC, FTP, NTP, Samba, SNMP, VNC, WebDAV

- Acesso arbitrário a arquivos com Samba

- Percursos de diretório e acesso irrestrito a arquivos

- Inclusões de arquivos locais e remotos (LFI / RFI)

- Falsificação de solicitação do lado do servidor (SSRF)

- Ataques de entidade externa XML (XXE)

- Ataques man-in-the-middle (HTTP / SMTP)

- Poluição do parâmetro HTTP e adulteração de verbos HTTP

- Ataques de negação de serviço (DoS): Postagem lenta, exaustão de SSL, bomba XML, ...

- Vulnerabilidade no POODLE

- Ataques SSL BREACH / CRIME / BEAST

- HTML5 ClickJacking e problemas de armazenamento na web

- Iframe inseguro (sandbox de HTML5)

- Referências inseguras de objetos diretos (adulteração de parâmetros)

- Armazenamento criptográfico inseguro

- Problemas de compartilhamento de recursos de origem cruzada (CORS)

- Ataques de arquivo de política entre domínios (Flash / Silverlight)

- Escalonamento de privilégios locais: udev, sendpage

- Envenenamento de redefinição de cookie e senha

- Ataques de cabeçalho de host: envenenamento de redefinição de senha e poluição de cache

- Execução remota de código PHP CGI

- Função de avaliação PHP perigosa

- Estouros de buffer local e remoto (BOF)

- Vulnerabilidades phpMyAdmin e SQLiteManager

- Vulnerabilidades do servidor web Nginx

- Divisão de resposta HTTP, redirecionamentos e encaminhamentos não validados

- Vulnerabilidades WSDL SOAP

- Autenticação baseada em formulário e modos sem autenticação

- Integração com Active Directory LDAP

- Possibilidades de difusão

- e muito mais...

- DICA: baixe nosso abelha VM> tem TODAS as extensões necessárias

- bee-box é compatível com VMware e VirtualBox!

- Aproveitem, abelhinhas;)

Público

Administradores de sistema, desenvolvedores, auditores, profissionais de segurança

Interface com o usuário

Baseado na Web-

Linguagem de Programação

PHP, JavaScript

Ambiente de Banco de Dados

MySQL

Este é um aplicativo que também pode ser obtido em https://sourceforge.net/projects/bwapp/. Ele foi hospedado no OnWorks para ser executado online da maneira mais fácil a partir de um de nossos Sistemas Operativos gratuitos.