Dies ist die Linux-App mit dem Namen 360-FAAR Firewall Analysis Audit Repair, deren neueste Version als 360AnalyticsLtd-0.6.3.zip heruntergeladen werden kann. Es kann online beim kostenlosen Hosting-Anbieter OnWorks für Workstations ausgeführt werden.

Laden Sie diese App namens 360-FAAR Firewall Analysis Audit Repair mit OnWorks kostenlos herunter und führen Sie sie online aus.

Befolgen Sie diese Anweisungen, um diese App auszuführen:

- 1. Diese Anwendung auf Ihren PC heruntergeladen.

- 2. Geben Sie in unserem Dateimanager https://www.onworks.net/myfiles.php?username=XXXXX den gewünschten Benutzernamen ein.

- 3. Laden Sie diese Anwendung in einem solchen Dateimanager hoch.

- 4. Starten Sie den OnWorks Linux-Online- oder Windows-Online-Emulator oder den MACOS-Online-Emulator von dieser Website.

- 5. Rufen Sie vom gerade gestarteten OnWorks Linux-Betriebssystem aus unseren Dateimanager https://www.onworks.net/myfiles.php?username=XXXXX mit dem gewünschten Benutzernamen auf.

- 6. Laden Sie die Anwendung herunter, installieren Sie sie und führen Sie sie aus.

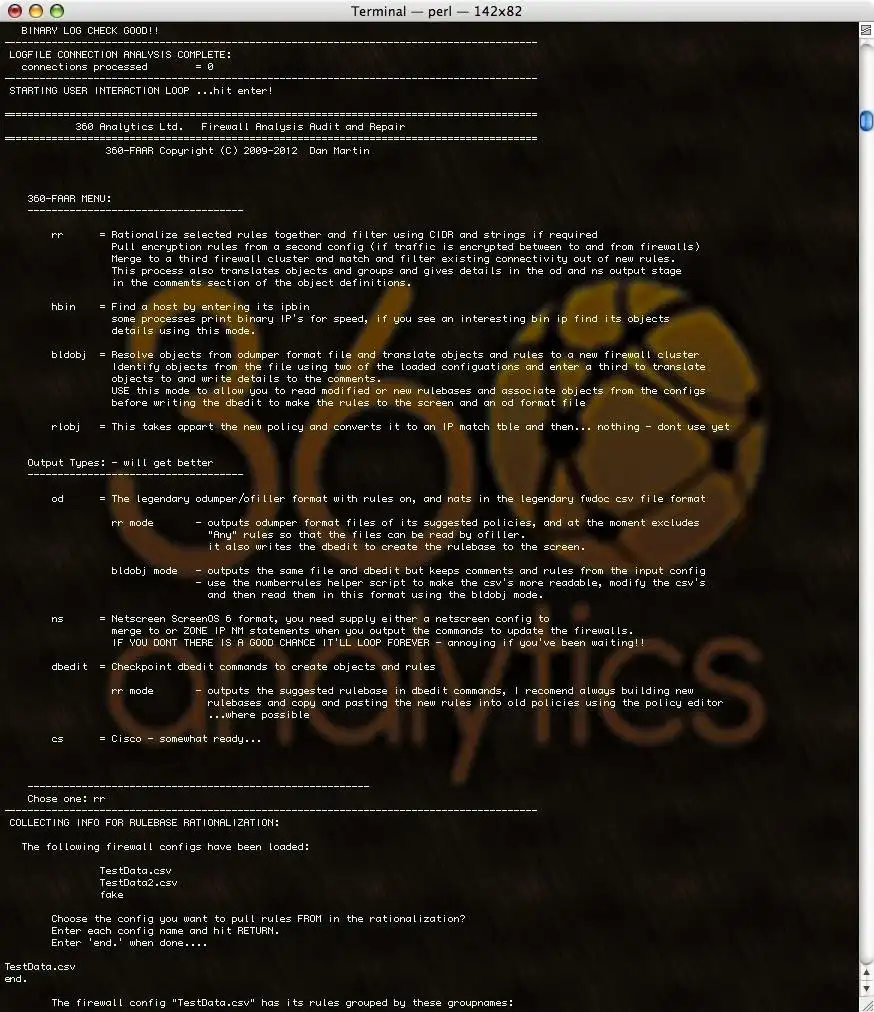

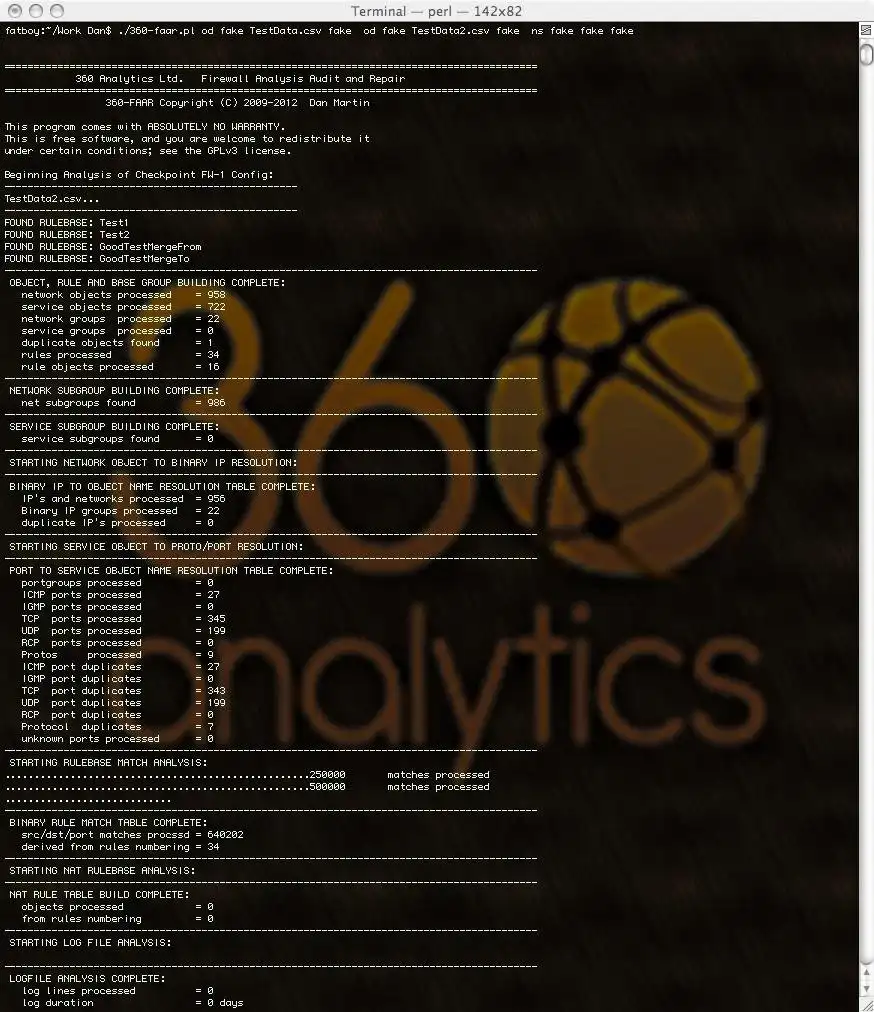

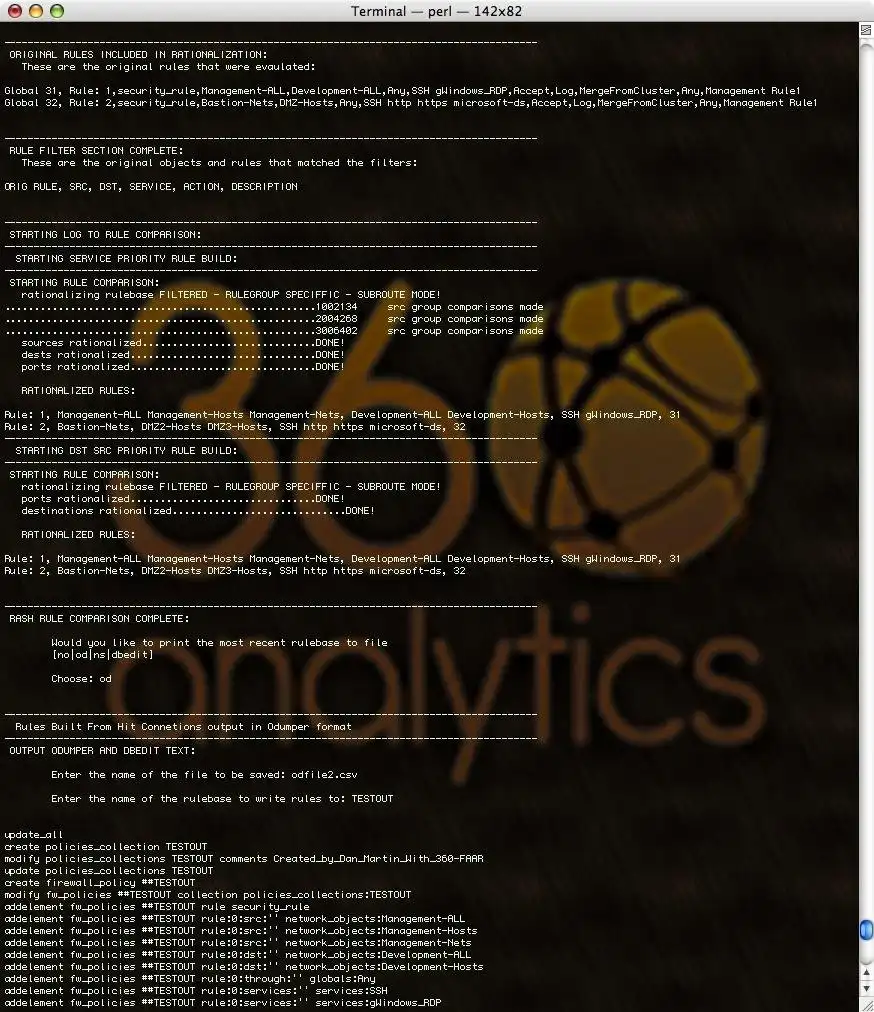

SCREENSHOTS

Ad

360-FAAR-Firewall-Analyse-Audit-Reparatur

BESCHREIBUNG

360-FAAR (Firewall Analysis Audit and Repair) ist ein Offline-Befehlszeilen-Tool zur Manipulation von Firewall-Richtlinien zum Filtern, Vergleichen mit Protokollen, Zusammenführen, Übersetzen und Ausgeben von Firewall-Befehlen für neue Richtlinien, in Checkpoint dbedit, Cisco ASA- oder ScreenOS-Befehlen usw Es ist eine Datei!Lesen Sie Richtlinien und Protokolle für:

Checkpoint FW1 (im odumper.csv/logexport-Format),

Netscreen ScreenOS (im Get-Config-/Syslog-Format),

Cisco ASA (Show Run / Syslog-Format),

360-FAAR vergleicht Firewall-Richtlinien und verwendet CIDR und Textfilter, um Regeldatenbanken/Richtlinien in Zielabschnitte aufzuteilen und Konnektivität für weitere Analysen zu identifizieren.

360-FAAR unterstützt Richtlinien zur Protokollzuordnung, Objektübersetzung, Neuordnung und Vereinfachung der Regeldatenbank, Regelverschiebungen und automatischen Duplikatabgleich. So können Sie Regeln dorthin verschieben, wo Sie sie benötigen.

Erstellen Sie neue Regeldatenbanken von Grund auf mit einer einzigen „beliebigen“ Regel und Protokolldateien mit den Optionen „res“ und „name“.

Wechseln Sie in den DROPS-Modus, um Drop-Log-Einträge zu analysieren.

Eigenschaften

- GESCHRIEBEN IN EINFACHEM Perl – BENÖTIGT NUR STANDARDMODULE – IST EINE DATEI

- .

- Erstellen Sie von Grund auf neue Regeldatenbanken mit einer einzigen „beliebigen“ Regel und Protokolldateien.

- Lösen Sie Namen mithilfe umgekehrter Namenssuche (DNS optionales Whois) im neuen Auflösungsmodus „Name“ auf

- Lesen Sie viele Protokolldateien, indem Sie das Verzeichnis und einen optionalen regulären Ausdruck angeben, um die Namen abzugleichen.

- Schalten Sie die Verarbeitung in den DROPS-Modus und verarbeiten Sie Drop-Log-Einträge zur weiteren Analyse.

- Geben Sie vorverarbeitete Protokolle in JSON aus, lesen Sie sie später und verarbeiten Sie weitere Protokolle in derselben Konfiguration.

- Einfach zu bedienende menügesteuerte Textoberfläche

- Kann Zehntausende Regeln, Objekte und Gruppen manipulieren

- Behandelt unendlich tiefe Gruppen

- Behandelt kreisförmige Gruppen und verschachtelte kreisförmige Gruppen

- Fähigkeit zur CIDR-Filterung der Konnektivität in/aus Richtlinienregeldatenbanken.

- Kann Regelbasen zusammenführen.

- Identifiziert vorhandene Konnektivität in Regeldatenbanken und Richtlinien

- Führt die Bereinigung automatisch durch, wenn eine Protokolldatei bereitgestellt wird.

- Hält die DR-Konnektivität über jeden Text oder IP-Tag aufrecht

- Bei Richtlinienverschiebungen können Verschlüsselungsregeln hinzugefügt werden, um die „Zusammenführen von“-Regeln für Datenverkehr zu entfernen, der verschlüsselt wäre, wenn er die Firewall erreicht, auf der die „Zusammenführen mit“-Richtlinie installiert werden soll – klingt kompliziert, ist aber in der Praxis nicht der Fall – Entsprechende Ike- und ESP-Regeln sollten manuell hinzugefügt werden

- Führt Konsistenzprüfungen für seine eigenen Objekte und Regeldefinitionen durch

- EINFACH AUSZUFÜHREN:

- ./360-faar.pl od=|ns=|cs=configfile[,logfile[,natsfile]]

- od = Objekt-Dumper-Formatkonfiguration, logexportierte Protokolle, FWDoc-Format, Nat-Regeln, CSV

- ns = ScreenOS6-Formatkonfiguration – NATs sind in der Richtlinie enthalten, Protokolle im Syslog-Format, NATs im FWDoc-Format können jedoch verwendet werden

- cs = Cisco ASA-Formatkonfiguration, Cisco ASA-Syslog-Datei, FWDoc-Format-NAT-Regeln

- AUSGANGSARTEN:

- od = Gibt eine Konfiguration im Odumper/Ofiller-Format in eine Datei aus und druckt den Dbedit für die Regelbasiserstellung auf dem Bildschirm aus

- ns = gibt Netscreen-ScreenOS6-Objekte und -Richtlinien aus (erfordert eine Netscreen-Konfiguration oder Zoneninformationen)

- cs = Cisco ASA-Formatkonfiguration

- Standardmäßig kann 360-FAAR so viele Konfigurationen verarbeiten, wie Sie im Speicher haben

- Erstellen Sie eine leere Datei mit dem Namen „fake“ und verwenden Sie diese als Dateinamen für Konfigurationen mit NATs im FWDoc-Format, aber ohne Protokolldateien.

- Protokolldatei-Header in fw1 logexported-Protokollen werden automatisch gefunden, sodass viele Dateien zusammengefasst werden können

- Inline-Syslog-/Datei-Header (möglicherweise von cat) werden automatisch erkannt und entsprechend behandelt.

- WEITERVERARBEITUNG UND MANUELLE BEARBEITUNG:

- Geben Sie Dateien im Odumper/Ofiller-Format aus und machen Sie sie mithilfe des Hilfsskripts „numberrules“ besser lesbar (achten Sie auf Leerzeichen in Namen).

- Bearbeiten Sie diese CSVs in Openoffice oder Excell unter Verwendung einer der Objekt- oder Gruppendefinitionen aus den drei geladenen Konfigurationen.

- Sie können diese Datei dann als Vorlage verwenden, um sie mithilfe des „bldobjs“-Modus in viele verschiedene Firewalls zu übersetzen

- Verwenden Sie die Hilfsskripte, um Namen weiter aufzulösen und Firewall-Objekte in Namen zu übersetzen

Publikum

Telekommunikationsbranche, Systemadministratoren, Prüfer, Sicherheitsexperten, Sicherheit

Benutzeroberfläche

Konsole/Terminal, Befehlszeile

Programmiersprache

Perl

Datenbankumgebung

Project ist ein relationaler Objekt-Mapper

Dies ist eine Anwendung, die auch von https://sourceforge.net/projects/faar/ abgerufen werden kann. Es wurde in OnWorks gehostet, um es auf einfachste Weise online über eines unserer kostenlosen Betriebssysteme ausführen zu können.